Überwachung am Arbeitsplatz: Tipps zu Erkennung und Gegenmaßnahmen

Egal, ob Sie im nächsten Raum sitzen oder Kilometer weit entfernt sind, Sie halten die Übersicht auf alle betätigten Tasten, eingegebenen Befehlen, kopierten oder eingefügten Wörtern und Wortverbindungen, Mausaktivitäten, gestarteten und beendeten Anwendungen, Systeme, Neustart, Zugriff auf Netzwerkressourcen und andere Tätigkeiten, die auf einem PC ausgeführt werden. Eine schnelle, eingebaute Berichterstellungs-Maschine analysiert die vom Programm gesammelten Daten, erstellt ein präzises Bild der Benutzeraktivität in benutzerfreundlicher Form und stellt es dem Administrator per E-Mail, ftp oder LAN zu inbegriffen Zeitstempel, was seinerseits ermöglicht die Aktivitäten bis auf die Minute genau zu verfolgen, und die Liste der zugegriffenen Netzwerkressourcen mit Aktionen und Screenshots.

All dies bedeutet ein präzises Bild von dem zu haben, was gesehen, downloadet oder online gesagt wurde. Refog Personal Monitor ist kein passives Überwachungs- und Berichterstellungsprogramm.

Spyware: So sperren Sie Spionage-Software aus - COMPUTER BILD

Es enthält ein aktives Alarmsystem, das von vorbestimmten Schlüsselwörtern und Phrasen ausgelöst wird. Benutzerdefinierte Optionen ermöglichen, das Programm nach Ihrem Wunsch einzustellen: es nur zum protokollieren der Aktivitäten und bestimmten Anwendungen der Nutzer zu benutzen, Screenshots in vorbestimmten Zeitabständen oder bei jedem Mausklick aufnehmen. Sie können das Programm beliebig einstellen, um nur relevante Daten zu erhalten. Über Refog Blog Nachrichten Partnerprogramm.

Kostenlos Handy Uberwachung Handy- und Computerspion.

Mac products Mac products. Was ist Refog Personal Monitor?

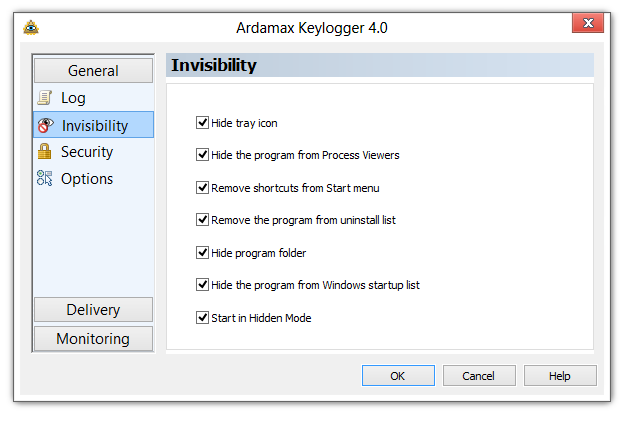

Was kann Refog Personal Monitor? Wie funktioniert Refog Personal Monitor? Spysoftware hat häufig ein hohes technisches Niveau. Beispielsweise schützt sie sich dadurch gegen Löschung, indem mehrere Prozesse gleichzeitig laufen, die bei Beendigung sofort einen neuen Prozess starten und sich selbst kopieren. Andere Spionagetools verwenden sog.

Root-Kits, um ihre Existenz zu verschleiern. Diese Verfahren machen es selbst technisch versierten Benutzern schwer, sich der Schnüffelsoftware zu entledigen.

- whatsapp hacken android.

- samsung s8+ kann sms nicht lesen;

- sony handycam ax100.

- handy fotos ausspionieren!

- Ratgeber: Schnüffelei am Arbeitsplatz.

- iphone totale überwachung?

Vor Spy Software die kostenlos angeboten wird, raten wir dringend ab! Oft installiert man sich damit eine Scareware , die später ein Anti-Spyware-Programms bewirbt. Dazu überprüft sie nicht nur interne, sondern alle an den PC angeschlossenen Laufwerke. Selbst getarnte Viren, sogenannte Rootkits, entgehen dem Programm nicht.

Top Spionage-Downloads aller Zeiten

Es legt virtuelle Verzeichnisse in einer Datei an und chiffriert sie mit verschiedenen Verschlüsselungsarten. Nur wer den Schlüssel hat, kann den Inhalt der E-Mail lesen. Das Programm gibt es auch in Linux- und Mac-Versionen, sodass sichergestellt ist, dass jede Gegenstelle die Nachricht auch entschlüsseln kann. Auf Wunsch werden alle Vorgänge nur protokolliert und nicht verhindert.